FAI vs VPN vs Tor

J'ai lu trop de commentaires à propos de gens qui utilise VPN et/ou Tor en tant qu'armure contre toute possibilité de faille de sécurité et de vie privée. Je vais tenter d'expliquer très simplement ce que ces outils font vraiment. Ce sont de bons outils, mais quand on les utilise mal ils peuvent perdre leur fonctionnalité.

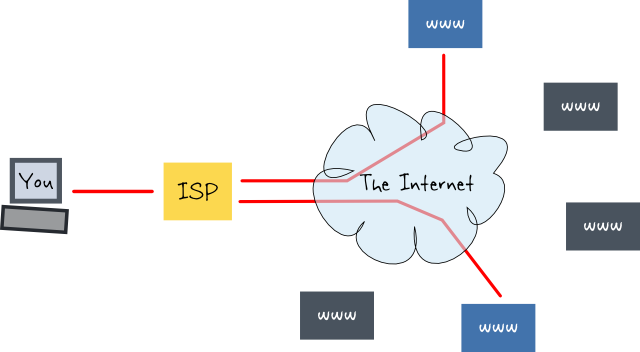

Internet goût vanille

Voici a quoi ressemble les choses quand on n'utilise pas VPN, Tor ou autre système de relais (proxy).

En rouge se trouve le trafic Internet habituel. Il va directement de vous aux sites web (et autres ressources) auxquels vous vous connectez. Votre FAI (Fournisseur d’Accès Internet) transmet tous vos paquets pour vous.

Parfois votre trafic est chiffré (HTTPS, TLS, etc), mais bien souvent cela ne l'est pas. Quand le trafic passe en claire, tout est visible par votre FAI.

Version courte : Votre FAI connaît les sites auxquels vous vous connectez et peut lire tout le trafic non-chiffré que vous échangez.

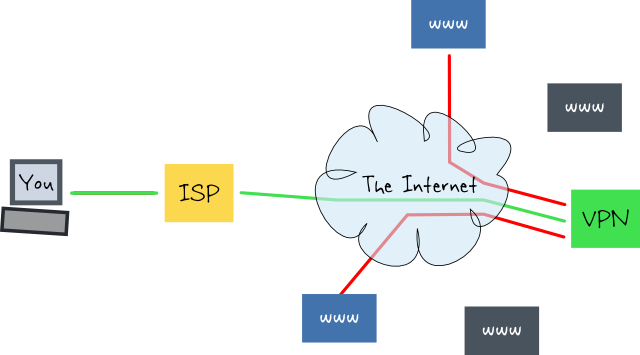

Routeur VPN

Un routeur VPN crée un tunnel entre vous et lui-même. Une fois le tunnel établi, votre ordinateur est censé* envoyer tout le trafic destiné a Internet dans ce tunnel. Le tunnel passe par votre FAI, mais puisque le tunnel est chiffré (j’espère pour vous), votre FAI ne peut que constater que vous étés connecté au serveur VPN.

Une fois que votre trafic arrive au VPN il redevient "comme d'habitude" (rouge). C'est à dire, tout ce que votre FAI pouvait voir dans le cas précédant peut maintenant être vu par votre fournisseur VPN.

Version courte : Le serveur VPN connaît les sites auxquels vous vous connectez et peut lire tout le trafic non-chiffré que vous échangez, exactement comme avec Internet goût vanille. Aussi, votre FAI sait que vous êtes connecté au serveur VPN.

* C'est la configuration courante, mais ce n'est pas du tout la configuration obligatoire.

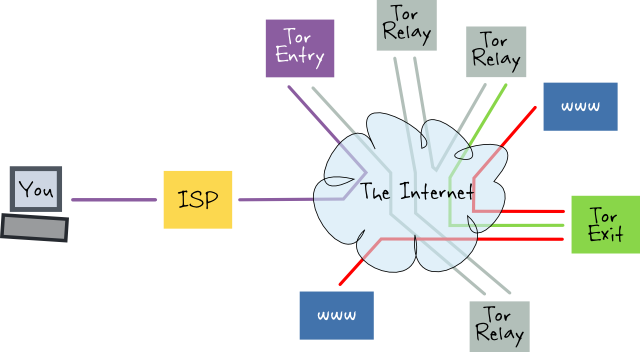

Tor, routeur oignon (The Onion Router)

Imaginez Tor comme étant un routeur VPN a la différence que son point d’entrée et sortie se trouvent sur des systèmes séparés et au milieu se trouve un tas de relais Tor qui sont eux aussi des systèmes séparés. Le but de Tor est de router le trafic de sorte a ce que chaque nœud (relais) ne connaisse uniquement le nœud précédant et suivant, en d'autres termes, de permettre des connexions presque impossibles a tracé.

Le trafic lui-même est chiffré de vous jusqu'au nœud de sortie. À partir de ce point, les mêmes règles s'appliquent qu'avec le FAI dans le premier cas et le VPN dans le second. Tout trafic non-chiffré est visible et les destinations de vos connexions sont connus. Ce que le nœud de sorti ne devrait pas connaître est l'origine du trafic, c'est à dire : vous.

Une façon de mal utiliser Tor serait d’établir des connexions en claire a des ressources/sites personnelles (voir même des connexions sécurisées a de ressources personnelles peuvent être parlants), le nœud de sortie pourrait deviner votre véritable identité. Une fois cela fait, il pourrait faire le lien entre vous et les autres sites que vous visitez via Tor.

La force et faiblesse du réseau Tor est lié au nombre de nœuds opérés par des entités indépendantes. Imaginez le réseau Tor comme un puzzle ou il faut connecter les points, chaque nœud en voit 3 (le nœud précédant, suivant et le courant). Si une entité opère suffisamment de nœuds il serait possible d'avoir une idée plus précise sur ce qui se passe sur le réseau Tor.

Votre FAI sait que vous utilisez Tor, mais c'est tout ce qu'ils devraient savoir.

Version courte : Votre FAI sait quand vous êtes connecté au réseau Tor, le nœud de sortie du réseau Tor peut voir tout votre trafic comme dans les cas précédents (FAI, VPN). Cependant, le nœud de sortie ne devrait pas pouvoir tracer l'origine des connexions et donc ne devrait pas savoir que c'est vous qui l'utilisez.

Pourquoi ? Et si oui, lequel ?

Une fois que vous avez compris ce que font ces choses et ce qu'ils ne font pas, vous devriez pouvoir choisir par vous-même. Aussi, vous pouvez commencer à préférer les connexions chiffrées si ce n'est pas déjà le cas, car comme on a vu, tout trafic qui passe en claire est lisible par quelqu'un.

Il y existe toujours quelques bonnes raisons pour utiliser ce genre de système, par exemple pour passer outre la censure du Web. La plus grande partie de la censure sur Internet se passe au niveau du FAI, donc le fait de les contourner peut aider. Pour cela, un routeur VPN suffirait. Si vous tenez à ce que la connexion ne puisse jamais être retracée jusqu’à vous, alors Tor serait plus adapté comme outil (il est possible de combiner les deux).

Parfois BT (British Telecom - article en anglais) se fait passer pour les sites visités et affiche des fausses erreurs "404" (page non trouvée) au lieu d'une page qui indique que la page que vous tentez de visiter est censuré.

D'autres raisons peuvent être plus techniques, en effet, de plus en plus de FAI s'amusent à casser Internet. Par exemple, TalkTalk imite les réponses aux requêtes DNS (article en anglais) que font leurs clients afin de changer les résultats selon ce qui les arrange. D’après TalkTalk, il n'existe pas d'enregistrement DNS qui n'existe pas. Leur but n'est même pas (que) la censure. Cependant, c'est de l'interception et manipulation de communications et c'est probablement illégal. Dans ce cas, le but est d'envoyer leurs clients sur une page de pub.

Ces outils peuvent parfois même aider contre les soucis de routages. Par exemple, pendant un bon moment (peut être encore), en passant par Free (FAI français) il était difficile d'avoir un débit suffisant vers Youtube, le problème était la route entre Free et Youtube. En passant par un VPN sur un réseau plus neutre, il était possible d'avoir un débit normal.

Les rustines ne doivent pas devenir la norme

D'abord, si vous utilisez un VPN, traitez-le comme votre FAI. À moins que vous soyez l'administrateur du routeur VPN, de préférence sur votre propre serveur, vous n'avez aucune garantie que le trafic n'est pas logué. Cela aide aussi si vous connaissez l’administrateur réseau ou se trouve le serveur VPN. Beaucoup de fournisseurs disent qu'ils ne loguent pas, dans le doute, je doute.

Ces solutions, ainsi que d'autres, devraient être considérés comme des solutions temporaires. En effet, à partir du moment où ils poseront problème (et/ou deviennent populaire) ils seront bloqués autant que possible.